Hi zusammen,

leider hab ich den Beitrag grade erst gesehen.

Soll jetzt kein Verkaufsthread werden aber ich stelle die Idee hier trotzdem mal zur Debatte:

Hatte Ende letzten Jahres mal die Idee in den Raum gestellt, unsere Firewalls (Watchguard) an Symcon User anzubieten zu einem Sonderpreis mit dem Gedanken: Macht deutsche Smart-Homes sicherer!

Ich arbeite für Watchguard Deutschland - Wir bieten UTM Firewalls für Small und Midsized Business an, unsere T15/T35 Serie wäre sicher ein optimales Gerät um diese Anforderungen abzudecken.

Wenn jemand interesse hat, einfach eine kurze PM und ich kann einen Kontakt zu einem Wiederverkäufer herstellen.

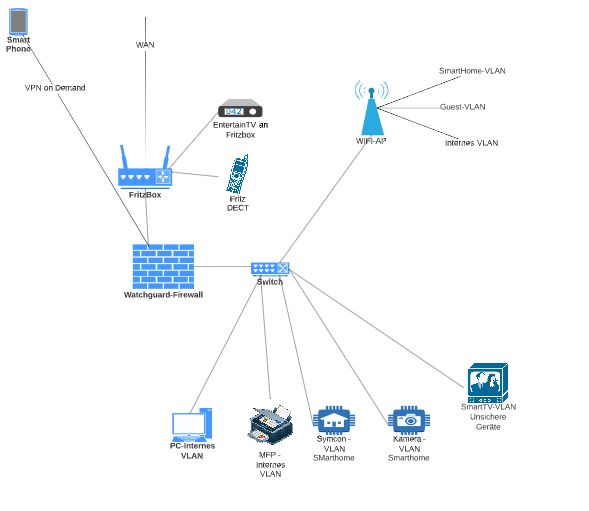

Ich selbst halbe meine Umgebung hier auch in VLANs eingeteilt und Route zwischen den Netzen mit einer entsprechenden Firewall.

Dabei habe ich VLAN in etwa so unterteilt:

-

Smarthome (IP Symcon, Homematic CCU, KNX Gateways)

-

Internes Netz über LAN (PCs, Drucker)

-

Internes Netz über WiFi - Gleiche Rechte wie im LAN aber mehr Übersicht im Traffic durch die Trennung

-

Guest-Wifi - VLAN für die SSID in der sich Gäste connecten können über ein Portal

-

Fragwürdige Geräte die mein Netzwerk nicht scannen sollen (Smart TVs, etc) - Hier ist zusätzlich ein Geoblocking aktiv

Dazu kommt dann das rein Firewall interne VLAN in dem die VPN einwahlen landen. Die VPN Einwahl (IKEv2) passiert on Demand, also wenn ich IPS View auf dem Handy öffne z.B. oder meine Kamera.

Die zentrale Routing Instanz(Gateway) ist in jeden VLAN die Firewall, somit stelle ich sicher, dass der gesamte Traffic im kostenfrei enthaltenen Reporting auch sichtbar ist. Dazu kommt, das VLAN A keinen Traffic in VLAN B senden kann, ohne eine Regel die es erlaubt.

Ist sicher overkill an einigen Stellen aber für mich ging es darum, herauszufinden, wie weit man Smarte Devices einschränken kann, ohne Funktionen einzubüßen oder das handling zu verschlechtern.

Der Rattenschwanz mit den VLANs ist sicher nicht zu unterschätzen, aber es gibt auch einen sehr guten Mittelweg aus meiner Sicht.

Anbei mal eine sehr grobe Skizze: